Teknolojinin bir hayli geliştiği bu dönemlerde, dolandırıcılar da kendilerini geliştirmeye devam ediyor. Dolandırıcıların akla hayale gelmeyecek yöntemlerle insanları nasıl oltaya düşürdüğünü öğrenince şok olacaksınız.

Bilgisayar, tablet veya telefon kameranıza erişimlerinden tutun kart şifrelerinizi öğrenmenize kadar, aklınıza gelebilecek her şey teknoloji yüzyılında bugün itibarıyla mümkün. Her geçen gün yeni bir yöntem kullanarak insanları, hatta bazen devletleri bile tehlikeli olaylara sürükleyen bu durumlar tahmin edersiniz ki çok büyük bir tehdit.

Biz de sizler için bu tehditle karşılaşmanız durumunda başınıza gelebilecek en kötü senaryoları sıraladık ve siber güvenlik uzmanı Yasir Gökçe‘ye danışarak bu yöntemleri nasıl kullandıklarını anlattık:

Kendisine ilk sorduğumuz soru “Dolandırıcıların gönderdiği linke tıkladığımızda nasıl oluyor da bütün dosyalarımıza erişim sağlayabiliyorlar?” sorusu oldu. İşte Yasir Gökçe’nin cevapları:

Bu saldırı türünde en çok kullanılan yöntem “drive-by download” dediğimiz bir saldırı türüdür. Bu saldırı için mağdurun belli bir dosyayı açması veya siteye tıklaması yeterlidir. Sonrasında kötücül yazılım ya da kod kendi kendine bilgisayara yüklenir ve bilgisayarınızın koruma ve işletim sisteminizin güncellik düzeyine göre kendini aktive eder.

Bilgisayarınıza inen ve kendini yok eden kötücül yazılım bazen zararsız da olsa “adware” yani istenmeyen reklam olarak etkisini gösterebileceği gibi hedefe yönelik daha zararlı siber tehditler de arz edebilir. Bu etki, kötücül yazılım veya kodun türüne göre değişir: Virüs, trojan horse, logic bomb, spyware, worm, cryptojacking vb. olmasına göre farklı zararlı sonuçlar ortaya çıkar.

Bu kötücül yazılımlar kimi zaman izin vermediğiniz bilgilerinizin paylaşılması yönünde sosyal medya uygulamalarının izinlerini manipüle eder ve sizden habersiz bir şekilde değiştirebilir. Kimi zaman da internet trafik bilgilerinizin depolandığı alanı ya da tabloyu manipüle ederek internet trafiğinizi kendi network’üne yönlendirir ve hassas bilgilerinizi ele geçirir.

Ancak en kötüsü bu da değil: Bilgisayarınıza ileri düzeyde yetkilerle erişip ihtiyaca göre kötücül yazılım yükler. Örnek verecek olursak; Kriptominer yükleyerek bütün sisteminizi rehin alabilir, bu durum cryptojacking olarak da biliniyor.

Bir diğer kötü senaryo ise telefon, tablet veya bilgisayar gibi araçlarımızın kameralarına erişebilmeleri. Peki bunu nasıl yapıyorlar?

Her siber saldırıda olduğu gibi “camfecting” dediğimiz bu saldırı türünde siber suçlu, sistemimize bir şekilde erişim sağlar ve bu erişimi suistimal etmeye başlar. Bu saldırı özellikle laptop, televizyon, telefon ya da CCTV gibi kamera içeren bilişim sistemlerine yönelik bir tehdittir ve uzaktan erişim ile ilgili sisteme erişim sağlayıp “privilege escalation” olarak bilinen yetki arttırımı yöntemi ile ilerler.

Bu siber saldırıda genellikle “Remote Access Trojan” adlı kötücül yazılım kullanılır. Sisteme bulaşan ve yetkileri istenen düzeyde arttırmayı başaran siber suçlu, camfecting için kamera kullanan yazılım ya da tarayıcı eklentilerini indirir ve bunları aktive eder.

Bunlar biz farkında olmadan arka planda çalışmaya devam eder. Hatta kameranın LED ışığı yanmaksızın aktive edilebildiği 2013 yılında MacBook üzerinde yapılan bir PenTest çalışmasında ortaya çıkmıştır.

Bu durumdan kendimizi nasıl koruyabiliriz?

Kamera kullanmamanıza rağmen kamera ışığınız açıksa derhal kamera kullanabilen uygulamaların açık olup olmadığı kontrol edilmelidir. Bu kontrolü bilgisayar ayarlarınıza girerek “kamera ayarları” yazarak yapabilirsiniz. Tarayıcı açık olmadığı hâlde kamera aktif oluyorsa, sorun tarayıcı eklentilerinde demektir.

İlgili eklentiyi kaldırarak veya silerek geçici de olsa bir çözüm bulabilirsiniz. Bunlar haricinde bilgisayarınızın kamera kayıtlarının tutulduğu dosyaya giderek istemsiz yapılan kamera kaydı olup olmadığı da kontrol edilebilir. Genel bir çözüm olarak da pek çok kişinin günümüzde kamerasını bir bant yardımıyla kapatabiliyor.

En önemlisi de bilgisayarınızın işletim sisteminin ve yazılımlarının güncel tutulması. Güncel bir antivirüs programı sorunun önlenmesi ve giderilmesinde büyük rol oynar. Teknik bilgi düzeyi yüksek olan kullanıcılar kameranın kullandığı protokol ve servislere olan erişimi güvenlik duvarı üzerinden yerine göre deaktive edebilirler.

Önce Güvenlik: Firewall (Güvenlik Duvarı) Nedir, Ne İşe Yarar?

Günümüz teknolojisinde klavye hareketlerinden kredi/banka kartı şifrelerimizi öğrenmeleri mümkün. Bunu nasıl yapabiliyorlar?

Bu usullerden biri bilgisayara keylogging yani klavye tuşlarına yapılan basımları kaydeden donanımsal USB’ye benzeyen bir parça eklemektir. Alternatif olarak yine sisteme hâlihazırda erişim sağlamış bir aktör keylogger yazılımı indirip çalıştırabilir ve klavye tuşlarına yapılan basımları bu yolla kaydedebilir.

Ayrıca, Wi-Fi özelliğine sahip klavyelerin çok ciddi kısmı “KeySniffer” saldırısına açıktır. Bu klavyelerde sinyal ya da paketler güvenli olmayan radyo protokolleri üzerinden iletilir ve şifrelenmiş değildir.

Saldırgan, şifrelenmemiş bu sinyal aktarımını klavyeye yakın bir yerlerde yerleştirdiği KeySniffer sayesinde ele geçirilebilir ve analiz edebilir. Wi-Fi ile bağlanan klavyelerden bu yüzden kaçınılmalı ve Bluetooth ya da kablolu klavyeler tercih edilmelidir.

Son olarak; klavyeye basma hızı, sertliği, süresi ve yoğunluğundan hangi tuşa basıldığını anlayan yapay zekâ uygulamaları geliştirilmektedir. Ayrıca klavye tuşunun çıkardığı sesler arasındaki nüans farkını anlayan yapay zekâ çalışmaları mevcuttur. Siber güvenlik uzmanları, yapay zekânın siber suçlular tarafından bu amaçla da kullanılacağını tahmin etmektedirler.

Özellikle e-posta üzerinden gönderilenlerde bazı linkler orijinal domain adreslerinin tıpatıp aynısı olabiliyor, bunu nasıl ayırt edebiliriz?

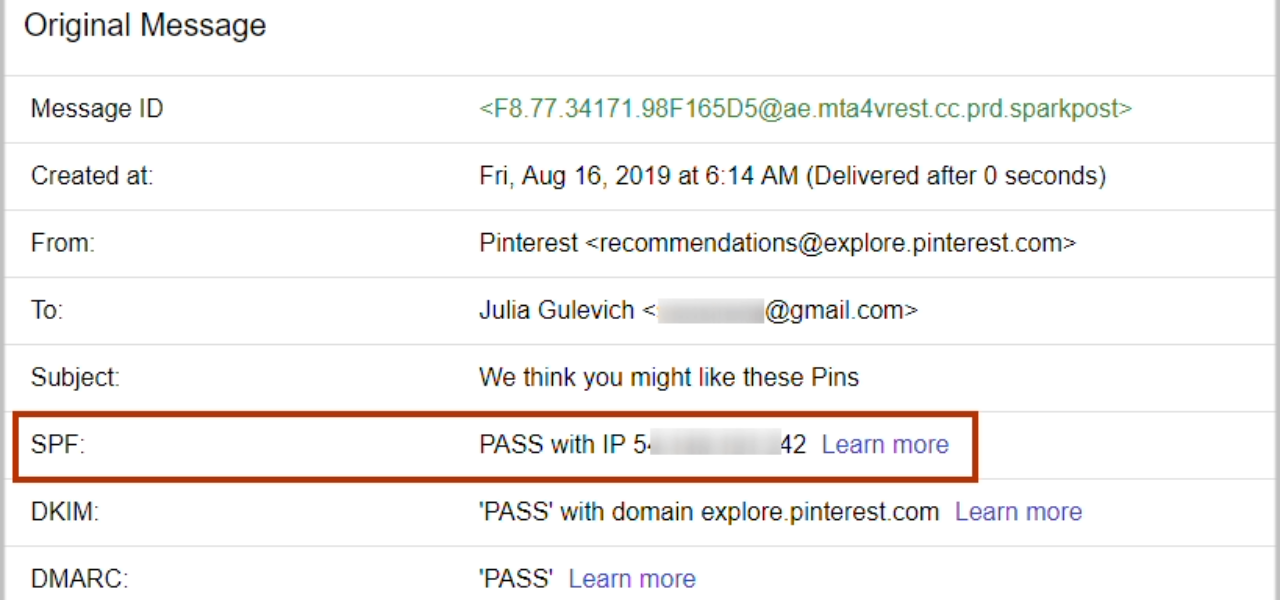

Spoofing (Sahtecilik) denilen bir yöntemle e-posta başlığının manipüle edilmesi mümkündür. Bunun için Outlook, Gmail gibi bir e-posta sunucusu ve güvenli sayılmayan Simple Mail Transfer Protocol (SMTP) protokolü yeterlidir.

Bu sayede, e-posta başlığında yer alan “gönderen, yanıtla veya geri dön” gibi bilgiler e-posta gövdesinden ayrı bir şekilde oluşturulabilir. SMTP’de bunu doğrulayacak bir mekanizma yok, bu yüzden e-postanın orijinal olup olmadığını tespit edemez.

E-posta sahteciliğini tespit etmek için mesaj içeriği ve kalitesine bakılmalı ve dikkat çekecek düzeyde ciddi yazım ve içeriksel hatalar var mı buna bakılmalıdır. Ayrıca e-posta başlığındaki gönderici ve alıcı bilgileri ile e-posta adresi arasında uyum bulunmalıdır.

Keza, RECEIVED-SPF bilgisi karşısında “Pass” ibaresi yer almalıdır. Burada yer alan “Fail” veya “Softfail” ibareleri sahteciliğe işaret etmektedir. Haricen, güvenli e-posta protokolleri kullanılmalıdır. (Örneğin SPF, DKIM, DMARC vs.)

Ve son olarak, yukarıdakilerin haricinde bizi ne gibi kötü senaryolar bekliyor? Bunlardan daha kötüsü var mı?

Fiziksel alemde fiziksel etkiler doğuran, yaralanmaya ve ölüme sebebiyet verebilen siber saldırıların dışında devletler de bu siber suçlardan nasibini almış.

Örneğin; Rusya’nın, Ukrayna’daki bir güç santralinin kontrol sistemlerine erişmesi ve halkı elektriksiz bırakması veya ABD’nin, İran’daki Natanz uranyum tesislerinin önemli bir kısmına hack’leme yoluyla zarar vermesi (Stuxnet olayı) örnek verilebilir.

Bu saldırı sonrası dijital yollarla kontrol edilebilir hâle getirilmiş bir barajın kapakları açılabilir; tren raylarındaki hemzemin geçitler manipüle edilebilir veya hastanedeki kişisel tıbbi verilerle oynanabilir.

Daha önce de kendisiyle “Bir linke tıklayıp hack’lenmeniz durumunda neler yapmanız gerekir?” temalı bir içerik paylaşmıştık:

Sırf Bir Linke Tıkladığınız İçin Hack’lenip Bilgilerinizi Çaldırdığınızda Ne Yapmanız Gerekiyor? (Uzmanından Tavsiyeler)

Yani dememiz o ki internette her gördüğünüz linke, siteye veya e-postaya tıklamamanızda fayda var. Siber güvenlik uzmanı Yasir Gökçe‘ye bizimle bu bilgileri paylaştığı için teşekkür eder, güvenli internet ortamında gezinmenizi temenni ederiz!